Firehol analysiert alle verfügbaren IP-Sicherheitsfeeds, die sich hauptsächlich auf Online-Angriffe, Missbrauch von Online-Diensten, Malware, Botnets, Command-and-Control-Server und andere cyberkriminelle Aktivitäten beziehen, und stellt diese in Listenform zum Download zur Verfügung.

Ziel ist es, eine Liste zu erstellen, die so sicher ist, dass sie auf allen Systemen mit einer Firewall verwendet werden kann, um den Zugang von und zu den aufgeführten IPs vollständig zu blockieren.

Diese Listen können in einer OPNsense Firewall als Alias hinterlegt werden, um den Verkehr von diesen IP-Adressen zu blockieren und werden dazu jede Nacht automatisch aktualisiert.

Letzte Aktualisierung:

- 08.09.2024: Initiales Dokument

Firewall: Aliases

Im ersten Schritt werden drei neue Aliase erstellt:

- Name: FIREHOL1

- Refresh Frequency: Days: 1 | Hours: 0

- Content: https://iplists.firehol.org/files/firehol_level1.netset

- Description: Basic blacklist

- Name: FIREHOL2

- Refresh Frequency: Days: 1 | Hours: 0

- Content: https://iplists.firehol.org/files/firehol_level2.netset

- Description: Attacks during the last 48 hours

- Name: FIREHOL3

- Refresh Frequency: Days: 1 | Hours: 0

- Content: https://iplists.firehol.org/files/firehol_level3.netset

- Description: Spyware, viruses

Mit einem Klick auf Apply lädt die OPNsense die Listen herunter und können dann im Form von Firewall Regeln genutzt werden.

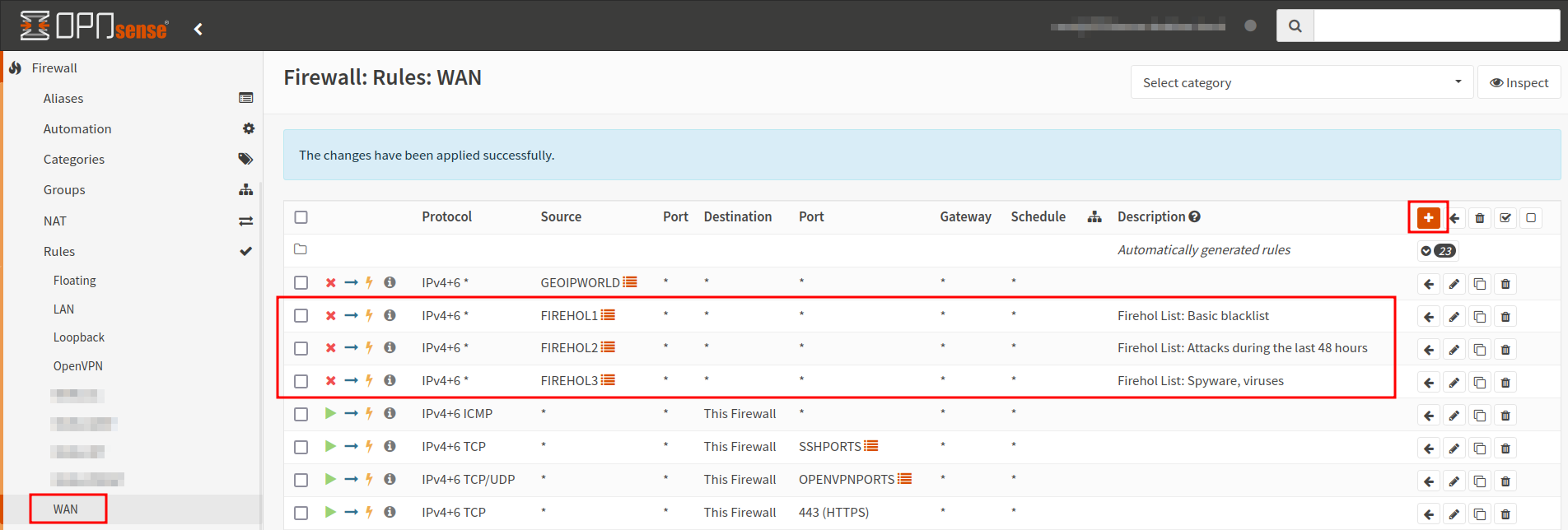

Firewall: Rules: WAN

Als nächstes werden alle alle IP Adressen, die in einer der 3 Aliase enthalten sind und an der WAN Schnittstelle ankommen, blockiert.

Dazu werden drei neue Regeln erstellt, die in der Liste ganz oben stehen müssen:

- Description: Firehol List: Basic blacklist

- Action: Block

- Interface: WAN

- Protocol: any

- Source: FIREHOL1

- Destination: any

- Description: Firehol List: Attacks during the last 48 hours

- Action: Block

- Interface: WAN

- Protocol: any

- Source: FIREHOL2

- Destination: any

- Description: Firehol List: Spyware, viruses

- Action: Block

- Interface: WAN

- Protocol: any

- Source: FIREHOL3

- Destination: any

Mit einem Klick auf Apply werden diese neuen Regeln dann aktiv.

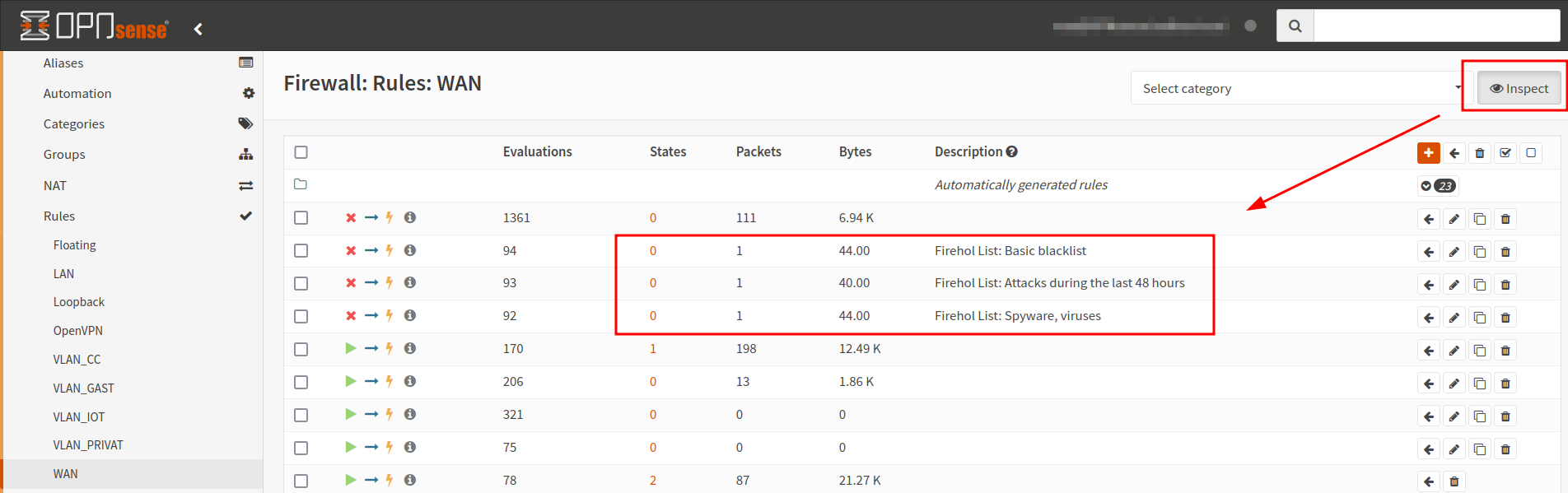

Nach einiger Zeit lohnt es sich in die Statistiken zu schauen (Inspect) um den Erfolg zu überprüfen.