Wichtig für Administratoren ist, dass sie aufgrund der Firewall-Regeln immer die gleiche IP auch im VPN bekommen, da sie oft mehr im Netzwerk erreichen dürfen als der normale Benutzer. Mit OPNsense und OpenVPN kein Problem.

Angenommen, das VPN-Netz ist 192.168.100.0/24 und der "Admin"-Benutzer soll 192.168.100.10/24 bekommen. Der heißt hier beispielhaft marcel.

Wichtig: Im OpenVPN-Server muss die Option (Advanced) gesetzt sein: Benutzername als CN, damit der Benutzername richtig erkannt und der Ausnahmeregel zugeordnet werden kann. Mit der Umstellung auf "Instanzen" haben die alten Anleitung leider etwas an Gültigkeit verloren.

So geht es auch mit Version 24+

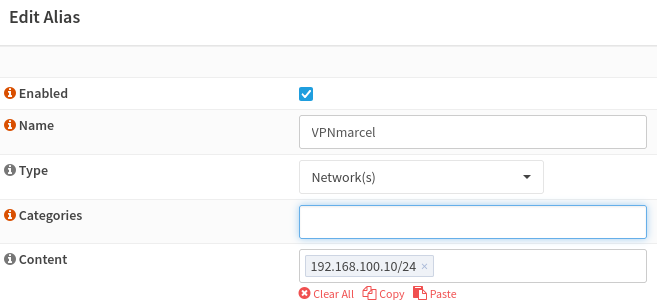

- Unter

Firewall -> Aliaseinen Alias vom TypNetworkfür den Admin erstellen, z.B.192.168.100.10/24

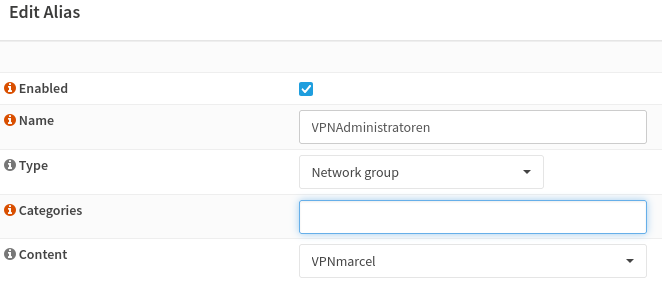

- Dann direkt auch einen weiteren Alias vom Typ

Network Groupfür eine Admingruppe erstellen. Dieser Gruppe dann auch den oder die Admin Benutzer zuordnen

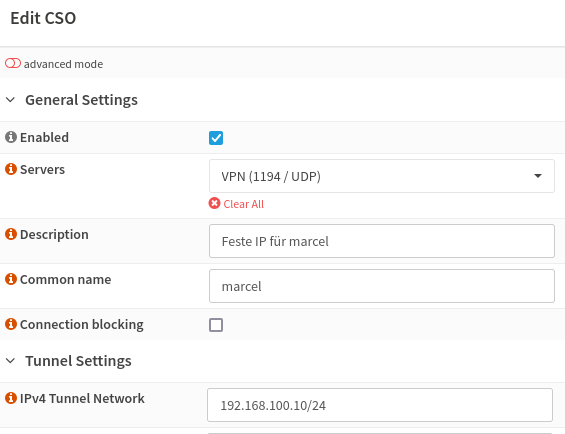

- Unter

Firewall -> VPN -> OpenVPN -> Client Specifiv Overrideseinen neuen Eintrag erstellenCommone Name= BenutzernameIPv4 Tunnel Network= IP-Adresse/24 ( wie in dem Alias von oben)

- Dann noch unter

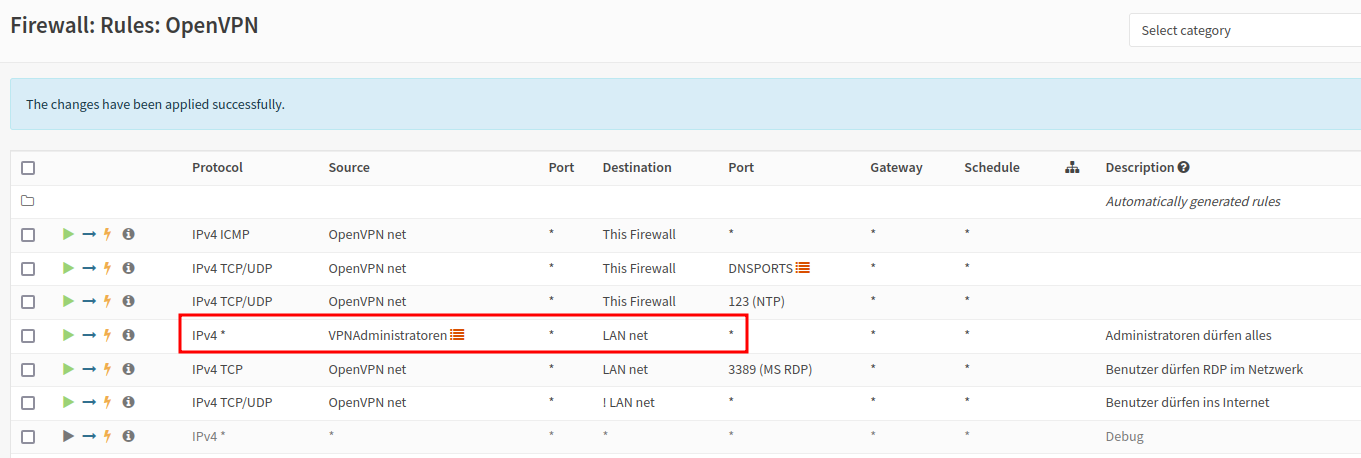

Firewall -> Rules -> OpenVPNeine neue Regeln für diese Admingruppe erstellen (auf die Reihenfolge achten!)- Action = Pass

- Iinterface = OpenVPN

- Protocol = any

- Source = VPNAdministratoren

- Destination = any

- Description = Administratoren dürfen alles

- Der komplette Regelsatz bedeutet:

- Alle dürfen über das VPN die Firewall "anpingen"

- Alle dürfen über das VPN den DNS der Firewall nutzen

- Alle dürfen sich über das VPN die Zeit bei der Firewall abholen

- Administratoren dürfen alles im LAN Netzwerk

- Benutzer dürfen per RDP ins LAN Netzwerk

- Benutzer dürfen ins Internet, aber nicht ins LAN Netzwerk

- Deaktivierte Debug Regel die alles aufmacht

- Unter

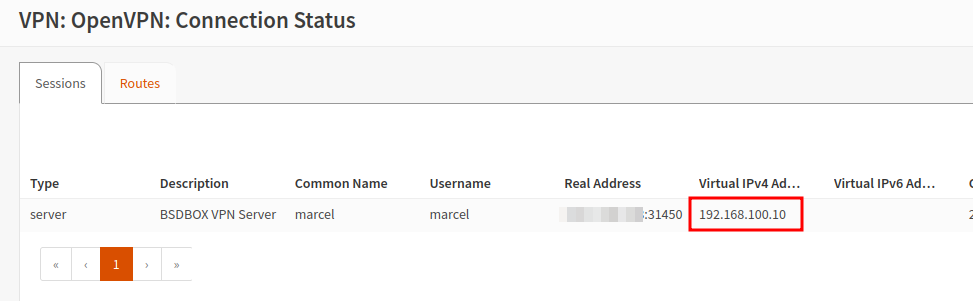

Firewall -> VPN -> OpenVPN -> Connection Statuskann das Ergebnis überprüft werden